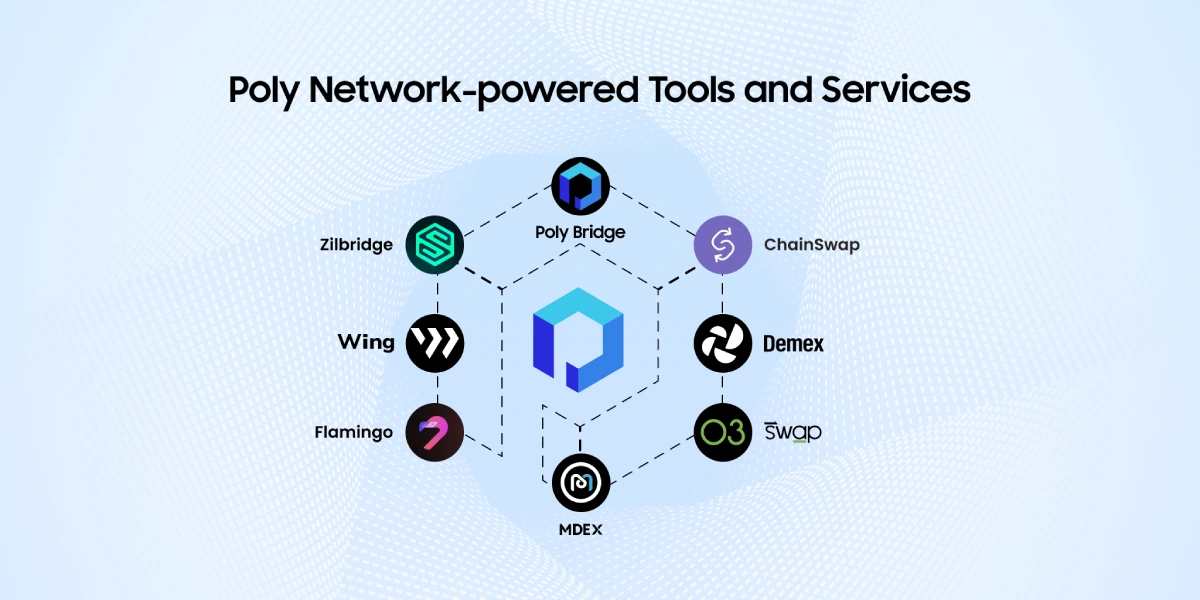

PolyNetwork est une plateforme de pont inter-chaîne qui se sert d’une série de contrats intelligents pour le transfert de fonds entre blockchains. Deux ans après avoir été victime d’un hacking, le protocole se fait à nouveau attaquer.

La création de cryptomonnaies par des moyens illicites

Plusieurs compagnies d’analyse de blockchain ont décelé, le 2 juillet, un hack sur le protocole PolyNetwork. En effet, le pirate a exploité une faille dans l’un des smart contracts de la plateforme de pont. Celui-ci a pu ainsi contourner le fonctionnement du pont afin d’émettre un grand nombre de tokens.

L’assaillant a créé :

- 24 milliards de BUSD et BNB sur la plateforme Metis,

- 999 milliards de jetons SHIB sur la plateforme Heco,

- et plusieurs (des millions) autres jetons sur d’autres blockchains comme Polygon et Avalanche.

À l’issue de la création de ces jetons, le wallet du pirate comptait une somme de 42 milliards de dollars dans différents jetons. Cependant, par chance, celui-ci n’a pas pu revendre tous ses jetons car, ces différents réseaux manquaient de liquidité. En effet, les jetons BNB et BUSD n’avaient de liquidité sur la blockchain Metis. Aussi, les jetons METIS ont été bloqués par les développeurs sur Ploynetwork puisqu’ils ont été illégalement émis.

800 000 dollars envolés sur PolyNetwork

La plupart des jetons créés par l’attaquant n’avaient de liquidités ou ont été bloqués. Néanmoins, ce dernier a quand même pu en monétiser une fraction. Selon Lookonchain, une société d’analyse, le pirate a réussi à convertir :

- 94 milliards de tokens SHIB en 360 ETH (ether),

- 495 millions de COOK contre 16 ETH,

- 15 millions de RFuel contre 27 ETH.

Tout cela revient à 403 ETH, ce qui équivaut à environ 800 000 dollars. Il faut dire que ce n’est pas une première pour PolyNetwork de subir un hack. En août 2021, le protocole avait été attaqué suite à une fuite de clé privée et a, de ce fait, perdu 600 millions de dollars.